Pengenalan Analisa Malware

Serangan terhadap keamanan komputer maupun sistem informasi yang sedang populer saat ini yaitu melalui kode program yang dinamakan Malware. Malware merupakan suatu perangkat lunak atau suatu kode program yang bertujuan untuk masuk ke dalam sistem atau jaringan komputer agar dapat mengakses data-data pribadi milik target/korban. Pada saat ini, sudah tersedia berbagai macam software yang dapat digunakan untuk melindungi komputer / jaringan komputer dari serangan malware, diantaranya : antivirus, firewall, ids, internet protection dan lain-lain. Namun kecanggihan dari software tersebut, umumnya dapat dilewati menggunakan teknik-teknik tertentu sehingga software tersebut tidak dapat mendeteksi adanya aktivitas malicious program yang sedang berjalan.

Ada dua metode untuk melakukan analisa terhadap malware, yaitu :

Dynamic Analysis : Merupakan metode yang digunakan untuk melakukan analisa terhadap malware dengan mengamati kinerja sistem yang dapat terlihat dari perilaku sistem sebelum malware dijalankan dengan perilaku sistem setelah malware tersebut dijalankan pada sistem tersebut. Metode dynamic analysis umumnya menggunakan software virtual seperti VirtualBox, VMWare dan lain-lain, sehingga apabila malware yang dijalankan tersebut ternyata merusak sistem, maka sistem utama tidak mengalami kerusakan akibat malware tersebut.

Static Analysis : Merupakan metode yang digunakan untuk melakukan analisa malware dengan cara mengamati secara langsung kode sumber (source code) malware tersebut. Dalam mengamati kode sumber malware, terdapat teknik yang umumnya digunakan, yaitu Reverse Engineering.

Klasifikasi Malware

Berikut ini terdapat beberapa contoh klasifikasi malware :

- Virus : Merupakan Malware yang dapat melakukan replikasi dirinya sendiri. Umumnya disebabkan karena infeksi file pada komputer akibat dari pengguna melakukan eksekusi file "virus" pada komputer.

- Worm : Merupakan malware yang dapat melakukan penyebaran dari satu komputer ke komputer yang lain.

- Trojan : Aplikasi yang bersifat malicious, yang dapat menyebar dengan sendirinya. Trojan umumnya melakukan pemalsuan terhadap program yang sah, namun kenyataannya melakukan aktivitas berbahaya dan terlarang pada komputer yang terkena.

- Backdoor : Merupakan bagian dari perangkat lunak yang berjalan pada sistem, dan dapat membuka jalur komunikasi dengan pihak luar, sehingga penyerang yang mempunyai akses dengan backdoor tidak perlu melakukan autentikasi yang diterapkan oleh sistem.

- Bot : Merupakan program jahat yang umumnya bertujuan untuk melakukan perintah otomatis melalui akses yang tidak sah dan dikendalikan dari komputer yang terkena bot tersebut.

- Remote Administration Tool (RAT) : Perangkat lunak yang memungkinkan melakukan akses jarak jauh ke komputer sehingga komputer / sistem tersebut dapat dikendalikan seolah-olah si penyerang mempunyai akses fisik ke sistem / komputer tersebut.

- Downloader : Sejenis trojan yang dapat mendownload file lainnya, yang biasanya terdeteksi sebagai malware lainnya. Downloader membutuhkan koneksi ke remote host untuk mendownload file lainnya tersebut.

- Dropper : Suatu trojan yang dapat menghapus file lain.

- Spyware : Suatu perangkat lunak yang dapat mengumpulkan informasi dan dibagikan kepada pihak ketiga tanpa melalui izin ke pemilik data

- Adware : Perangkat lunak yang bertujuan untuk menyebarkan iklan. Umumnya ini terdapat pada software tertentu sehingga nantinya ketika membuka software lainnya akan menyarankan halaman sesuai dengan iklan yang ada.

- Ransomware : Jenis malware yang mengenkripsi file pada komputer korban, kemudian si penyerang harus membayarkan sejumlah uang/sesuatu untuk membuka file yang dienkripsi tersebut.

Teknik Analisa Malware dengan Dynamic Analysis

Sebelum melakukan analisa dengan teknik dynamic analysis, rekan-rekan mahasiswa cobalah untuk melakukan setting terhadap OS Virtual sebagai analysis lab virtual, sehingga file malware yang nantinya dijalankan, tidak akan mempengaruhi kinerja sistem operasi yang sesungguhnya.

Langkah-langkah dan setting sistem operasi yang berjalan pada virtual box :

- Pastikan anda sudah melakukan instalasi virtual box dengan benar

- Pastikan anda sudah melakukan instalasi sistem operasi windows xp di virtual box dengan benar.

- Anda harus melakukan instalasi dua sistem operasi windows XP, satu os untuk command and control server, satu os lagi untuk dijadikan client/korban

- Sistem operasi windows tidak harus menggunakan virtual semuanya, cukup client / korban saja yang disetting virtual

- Download contoh sample malware disini, tapi jangan dijalankan atau jangan diklik, apabila sudah selesai didownload

- Password file download tersebut adalah "infected"

- Buka malware yang bernama Poison Ivy

- Snapshot virtual box Anda, sehingga apabila virtual box mengalami kerusakan maka dapat dilakukan restore.

- Untuk melakukan snapshot, jalankan os virtual, kemudian klik machine -> take snapshot (biarkan saja sampai proses snapshot selesai)

Eksplorasi RAT Malware Poison Ivy

Remote Administration Tool disini digunakan untuk melakukan perintah dan pengendalian terhadap mesin dari jarak jauh menggunakan poison ivy. Poison ivy merupakan RAT malware yang dapat melakukan kendali 100% terhadap sistem korban.

Panduan setting eksplorasi RAT Poison Ivy adalah sebagai berikut :

- Pastikan Anda sudah mempunyai sistem operasi windows yang akan dijadikan C&C (Command And Control) Server

- Pastikan Anda sudah mempunyai sistem operasi windows yang akan dijadikan client/korban

- Masing-masing sistem operasi, silakan tulis alamat ip nya, jangan keliru ya antara ip server dengan ip korban

- Buka file Poison Ivy tadi di sistem operasi yang dijadikan sebagai server

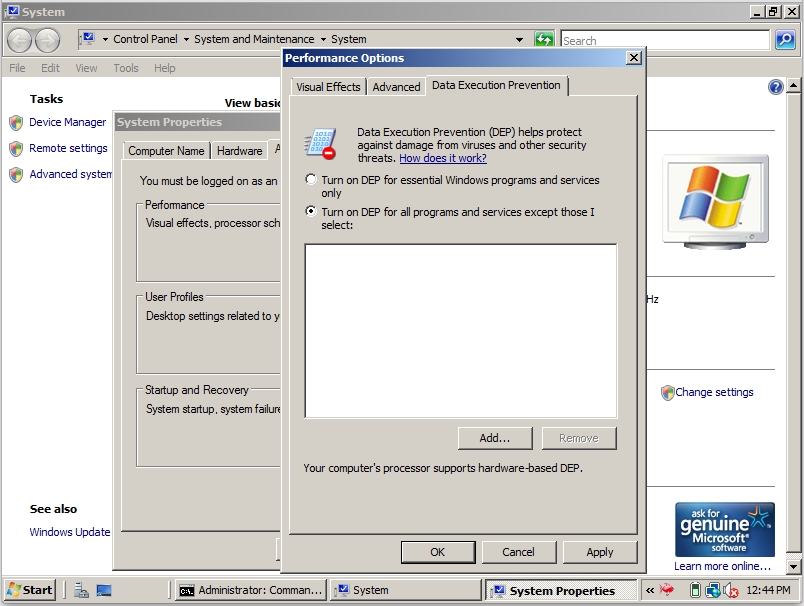

- Apabila tidak bisa dibuka karena muncul error "has stopped working", mungkin hal tersebut disebabkan karena Windows Data Execution Prevention melakukan blokir. Sehingga matikan dulu setting DEP dengan cara masuk ke Control Panel -> System And Maintenance -> System -> Advance System Settings.

- Ubahlah sesuai dengan gambar dibawah ini :

Gambar 8.1 Matikan Setting DEP

Gambar 8.1 Matikan Setting DEP

- Restart Windows

Panduan Membuat Trojan Dengan Poison Ivy

- Bukalah Poison Ivy, kemudian klik File -> New Server

Akan muncul jendela pop up seperti berikut ini :

Gambar 8.2 Profil Poison Ivy

Gambar 8.2 Profil Poison IvyAnda isi menu profilnya sesuai dengan nama mahasiswa, kemudian klik OK

Pada menu Connection, ubahlah alamat pada kolom DNS/Port dari yang semula 127.0.0.1 menjadi alamat ip sesuai dengan komputer Anda. Tampilannya adalah sebagai berikut :

Gambar 8.3 Menu Connection

Gambar 8.3 Menu Connection- Kegunaannya adalah untuk bertindak sebagai server kontrol dan kendali sehingga dapat bertindak layaknya robot yang setiap saat dapat dieksekusi. File ini nantinya akan berbentuk trojan yang dapat melakukan injeksi terhadap sistem.

- Apabila menu connection sudah selesai, klik OK, kemudian tekan tombol next di pojok kanan bawah.

- Masuk menu install. Menu ini digunakan untuk membuat trojan. Lewati saja dengan menekan tombol next.

Masuk menu advanced. Pada menu ini, biarkan seperti settingan default alias tidak usah diubah-ubah. Pastikan bahwa item keylogger sudah tercentang. Tampilannya adalah sebagai berikut:

Gambar 8.4 Menu Advance

Gambar 8.4 Menu Advance- Klik OK dan Klik Next, kemudian masuk ke menu build.

- Pada menu build, silakan klik Generate

- Lalu keluar pop up save as, simpanlah trojan tersebut dengan nama "namaAnda.exe" kalau sudah klik OK

- Apabila trojan sudah berhasil dibuat, agar dapat tersimpan silakan non aktifkan dulu firewall dan antivirus yang terdapat pada windows.

- Pastikan trojan yang baru saja dibuat, tidak dijalankan atau di double klik.

Mesin Server Kontrol dan Kendali

Apabila pembuatan trojan sudah berhasil, sekarang hidupkan software poison ivy pada sistem operasi windows yang digunakan sebagai server.

- Buka Poison Ivy, Klik File -> New Client

- Akan uncul tampilan dan keterangan untuk mengubah port dan tambahkan password, biarkan saja sesuai settingan default, Klik Start.

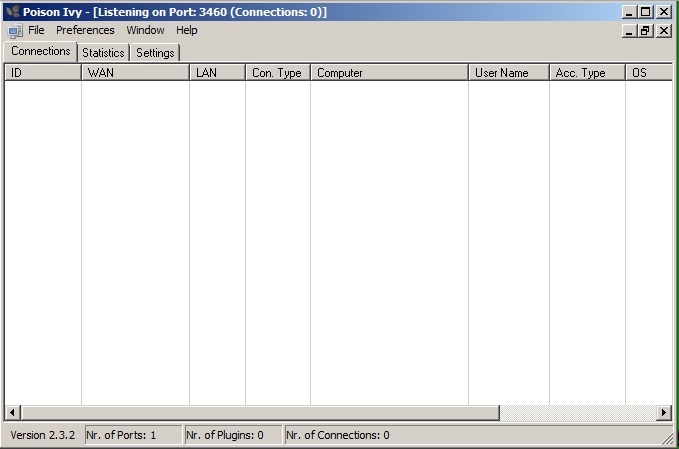

Lalu akan muncul keterangan Poison Ivy Listening on Port 3460 seperti gambar 8.5 berikut ini :

Gambar 8.5 Tampilan Poison Ivy Untuk Melihat Client

Gambar 8.5 Tampilan Poison Ivy Untuk Melihat Client- Tunggu saja sampai korban menjalankan trojan yang tadi sudah dibuat

Infeksi Sistem Target

Sebelum melakukan infeksi terhadap mesin korban (mesin virtual) pastikan antara sistem virtual dengan sistem operasi utama sudah terhubung.

- Buka Sistem operasi di virtual, kemudian lakukan ping pada sistem operasi utama. Pastikan sudah terhubung, apabila belum maka lakukan setting dengan benar (setting NAT)

- Pindahkan file trojan dari sistem operasi utama ke sistem operasi virtual

- Apabila sudah berhasil dipindahkan/dicopy ke virtual, jalankan file trojan tersebut

Melihat Aktivitas Trojan

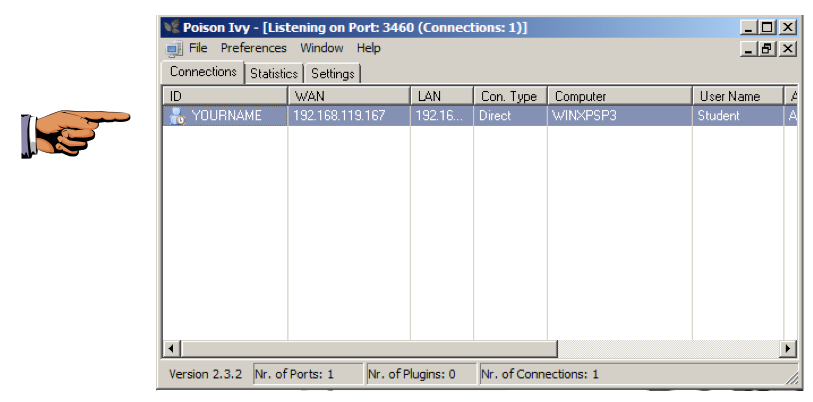

Apabila korban sudah menjalankan trojan tersebut, maka bukalah software poison ivy untuk mengetahui mesin milik korban. Adapun tampilannya adalah sebagai berikut :

Gambar 8.6 Tampilan Aktifitas Sistem Milik Korban

Gambar 8.6 Tampilan Aktifitas Sistem Milik Korban

Eksploitasi Mesin Target

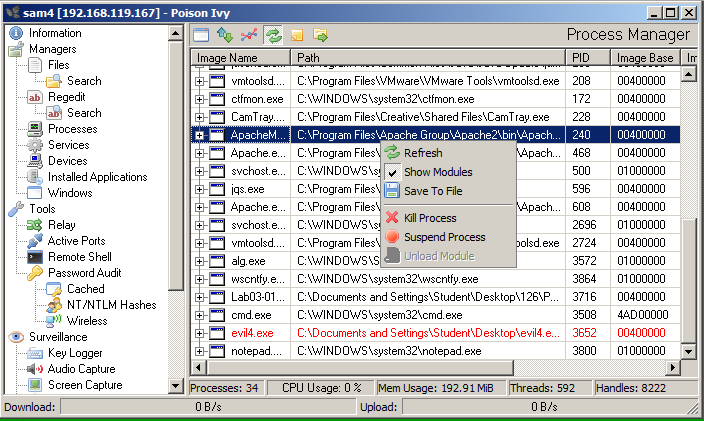

Apabila tampilan pada gambar 8.6 sudah muncul, maka anda dapat melakukan eksploitasi sistem milik korban dengan melakukan double klik pada nama mesin korban "YOURNAME" . Apabila sudah dijalankan maka akan muncul gambar seperti berikut :

Gambar 8.7 Tampilan Proses pada Mesin Korban

Gambar 8.7 Tampilan Proses pada Mesin Korban

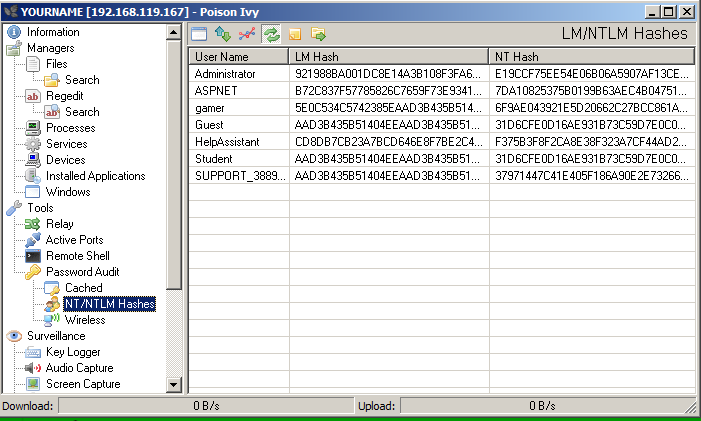

Kemudian dapat melihat password hashes windows milik korban, seperti gambar berikut ini :

Gambar 8.8 Windows Hashes Password

Gambar 8.8 Windows Hashes Password

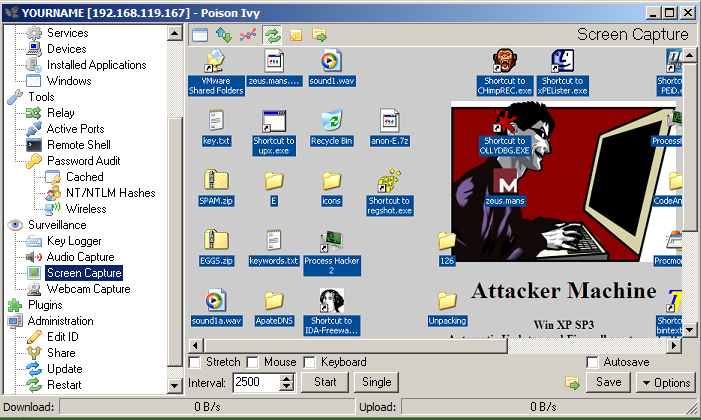

Kemudian dapat melihat tampilan sistem korban, seperti gambar berikut ini :

Gambar 8.9 Desktop Milik Korban

Gambar 8.9 Desktop Milik Korban

Menarik bukan? Nah, apa yang disajikan pada praktikum ini masih sangat sedikit sekali, selanjutnya silakan lakukan eksplorasi sendiri terkait dengan aktivitas lain yang dapat dilakukan oleh RAT Poison Ivy ini.

Tugas Praktikum

- Buatlah setting OS Windows untuk host utama dengan OS Windows untuk Virtual sesuai penjelasan modul, kemudian dokumentasikan hasil settingannya beserta tambahkan screenshot output dan berikan penjelasann selengkap mungkin.

- Cobalah membuat trojan dengan nama Anda sendiri mengacu pada penjelasan di modul, kemudian uji dengan sistem operasi yang sudah Anda setting, kemudian dokumentasikan dan berikan keterangan dan screenshotnya.